環境変数リファレンス

| 環境変数 | 説明 |

|---|---|

LICENSE | あなたの wandb/local ライセンス |

MYSQL | MySQL 接続文字列 |

BUCKET | データ保存用の S3 / GCS バケット |

BUCKET_QUEUE | オブジェクト作成イベント用の SQS / Google PubSub キュー |

NOTIFICATIONS_QUEUE | Run イベントをパブリッシュするための SQS キュー |

AWS_REGION | バケットが存在する AWS リージョン |

HOST | インスタンスの FQDN(例:https://my.domain.net) |

OIDC_ISSUER | Open ID Connect アイデンティティプロバイダーの URL(例:https://cognito-idp.us-east-1.amazonaws.com/us-east-1_uiIFNdacd) |

OIDC_CLIENT_ID | アイデンティティプロバイダーにおける アプリケーション のクライアント ID |

OIDC_AUTH_METHOD | Implicit(デフォルト)または pkce。詳細は以下を参照 |

SLACK_CLIENT_ID | アラートに使用する Slack アプリケーション のクライアント ID |

SLACK_SECRET | アラートに使用する Slack アプリケーション のシークレット |

LOCAL_RESTORE | インスタンスにアクセスできない場合に、一時的に true に設定できます。一時的な認証情報については、コンテナの ログ を確認してください。 |

REDIS | W&B で外部の REDIS インスタンスをセットアップするために使用できます。 |

LOGGING_ENABLED | true に設定すると、アクセス ログ が stdout にストリーミングされます。この変数を設定せずに、サイドカーコンテナをマウントして /var/log/gorilla.log を tail することも可能です。 |

GORILLA_ALLOW_USER_TEAM_CREATION | true に設定すると、管理者以外の ユーザー も新しい Teams を作成できるようになります。デフォルトは false です。 |

GORILLA_CUSTOMER_SECRET_STORE_SOURCE | W&B Weave で使用されるチームシークレットを保存するためのシークレットマネージャーを設定します。以下のシークレットマネージャーがサポートされています:

|

GORILLA_DATA_RETENTION_PERIOD | 削除された Runs の データを保持する期間(時間)。削除された Run データは復旧不可能です。入力値に h を付けてください(例:"24h")。 |

GORILLA_DISABLE_PERSONAL_ENTITY | true に設定すると、個人エンティティ をオフにします。個人のエンティティでの新しい個人 プロジェクト の作成を禁止し、既存の個人 プロジェクト への書き込みも防止します。 |

ENABLE_REGISTRY_UI | true に設定すると、新しい W&B Registry UI が有効になります。 |

GORILLA_ARTIFACT_GC_ENABLED | true に設定すると、削除された Artifacts のガベージコレクションが有効になります。セルフマネージド デプロイメント では必須です。詳細は Artifact の削除 を参照してください。 |

WANDB_ARTIFACT_DIR | ダウンロードしたすべての Artifacts を保存する場所。未設定の場合、トレーニングスクリプト からの相対パスにある artifacts ディレクトリー がデフォルトになります。この ディレクトリー が存在し、実行 ユーザー が書き込み権限を持っていることを確認してください。これは、生成された メタデータ ファイルの場所(WANDB_DIR 環境変数で設定可能)は制御しません。 |

WANDB_DATA_DIR | ステージング Artifacts をアップロードする場所。デフォルトの場所は、platformdirs Python パッケージの user_data_dir の値を使用するため、プラットフォーム によって異なります。この ディレクトリー が存在し、実行 ユーザー が書き込み権限を持っていることを確認してください。 |

WANDB_DIR | 生成されたすべてのファイルを保存する場所。未設定の場合、トレーニングスクリプト からの相対パスにある wandb ディレクトリー がデフォルトになります。この ディレクトリー が存在し、実行 ユーザー が書き込み権限を持っていることを確認してください。これは、ダウンロードされた Artifacts の場所(WANDB_ARTIFACT_DIR 環境変数で設定可能)は制御しません。 |

WANDB_IDENTITY_TOKEN_FILE | アイデンティティフェデレーション 用の、Java Web Tokens (JWT) が保存されているローカル ディレクトリー への絶対パス。 |

GORILLA_DATA_RETENTION_PERIOD 環境変数は慎重に使用してください。環境変数が設定されると、データは即座に削除されます。このフラグを有効にする前に、データベースとストレージ バケット の両方を バックアップ することをお勧めします。

高度な信頼性設定

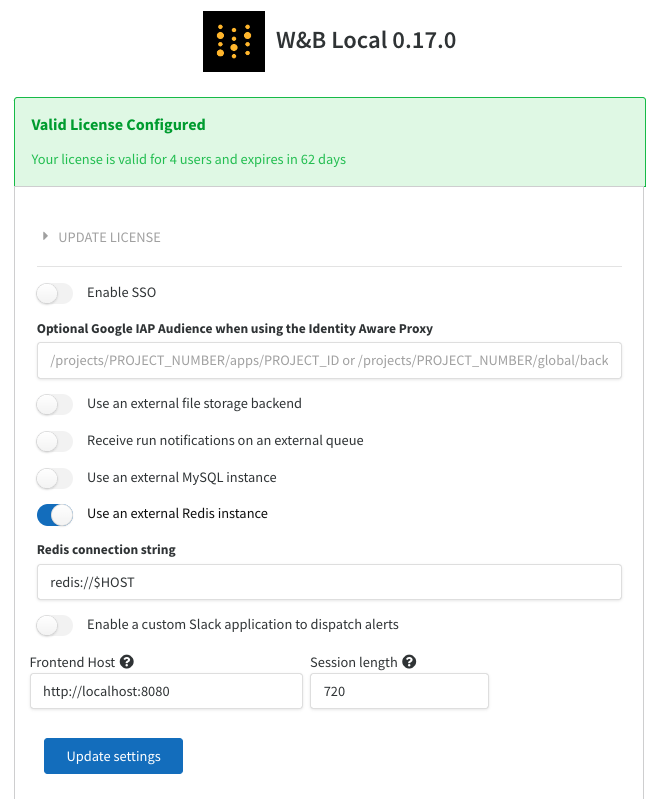

Redis

外部 Redis サーバーの設定はオプションですが、プロダクション システムでは推奨されます。Redis はサービスの信頼性を向上させ、キャッシュを有効にして読み込み時間を短縮するのに役立ちます(特に大規模な プロジェクト の場合)。高可用性 (HA) を備えた ElastiCache などのマネージド Redis サービスを使用し、以下の仕様を推奨します:- 最小 4GB のメモリ、推奨 8GB

- Redis バージョン 6.x

- 通信の暗号化 (In transit encryption)

- 認証の有効化

http(s)://YOUR-W&B-SERVER-HOST/system-admin)に移動します。「Use an external Redis instance」オプションを有効にし、以下の形式で Redis 接続文字列を入力します:

REDIS を使用して Redis を 設定 することも可能です。あるいは、Kubernetes シークレットとして REDIS をセットアップすることもできます。

このページでは、Redis インスタンスがデフォルトポート 6379 で動作していることを前提としています。別のポートを構成し、認証をセットアップし、かつ redis インスタンスで TLS を有効にする場合の接続文字列の形式は、redis://$USER:$PASSWORD@$HOST:$PORT?tls=true のようになります。